Sicherheitsspezialisten der Uni Erlangen haben nachgewiesen, dass die Mobile Hotspot Funktion in Apple iOS, die im iPhone und iPad zum Einsatz kommt, mit dem Standard Passwort (PSK – Pre Shared Key) nicht ausreichend gegen Brute-Force Attacken geschützt ist. Die Passwörter, die Apple beim mobilen Hotspot vergibt finden sich in einer lediglich 1.842 Einträge umfassenden Liste wieder. Somit ist trotz der Verwendung des WPA2 Standards die Nutzung des mobilen Hotspots per Ausprobieren (Brute Force) recht schnell möglich.

Apple setzt die Mobile Hotspot Passwörter aus einem Wort mit 4 bis 6 Buchstaben und einer vierstelligen Ziffernfolge zusammen. Dabei bedient sich Apple aus einer begrenzten Auswahl an Textbausteinen, die wohl verblüffende Ähnlichkeit mit einer Scrabble Wortliste aufweist. Laut dem Bericht sind die TOP 10 der vergebenen Textteile im Mobile Hotspot Passwort suave, subbed, headed, head, header, coal, ohms, coach, reach und macaws gefolgt von vier Ziffern.

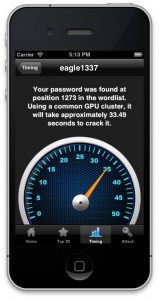

Zusätzlich stellen die Experten eine iOS App als Quellcode zum Selbstzusammenbau in XCode auf der zugehörigen Webseite bereit, die visualisiert, wie schnell das aktuelle Passwort von einem Cluster von vier GPUs errechnet werden kann. Mit einem Cluster aus vier AMD Radeon HD 7970 kann ein solches Passwort in weniger als 50 Sekunden geknackt werden.

Zusätzlich stellen die Experten eine iOS App als Quellcode zum Selbstzusammenbau in XCode auf der zugehörigen Webseite bereit, die visualisiert, wie schnell das aktuelle Passwort von einem Cluster von vier GPUs errechnet werden kann. Mit einem Cluster aus vier AMD Radeon HD 7970 kann ein solches Passwort in weniger als 50 Sekunden geknackt werden.

Die Lösung dieses Sicherheitsproblems auf Anwenderseite ist naheliegend: Verwendet auch beim iOS Hotspot mit iPhone und iPad selbstvergebene sichere Passwörter! Dennoch sollte hier Apple tätig werden und sicherere Default Passwörter vergeben.

Mehr zum Thema inkl. ausführlichem Report als PDF und dem XCode Projekt zur iOS App direkt auf der Seite der Uni Erlangen.

Zurück zur Apple News Übersicht

Was Denkst Du?